新型恶意软件伪装成人工智能助手窃取用户数据

- 2025-06-18 07:55:59

- 超级管理员

卡巴斯基全球研究与分析团队(GReAT)发现了一场新的恶意活动,攻击者通过伪造的 DeepSeek-R1 大型语言模型(LLM)PC 版应用传播木马程序。这种此前未知的恶意软件通过一个冒充的DeepSeek官方主页的钓鱼网站进行传播,该网站还通过Google Ads进行推广。这些攻击的目标是安装BrowserVeunom恶意软件,该软件会配置受害者设备上的网页浏览器,将网络流量导向攻击者的服务器,从而收集用户数据。目前已在巴西、古巴、墨西哥、印度、尼泊尔、南非和埃及等地检测到多起感染案例。

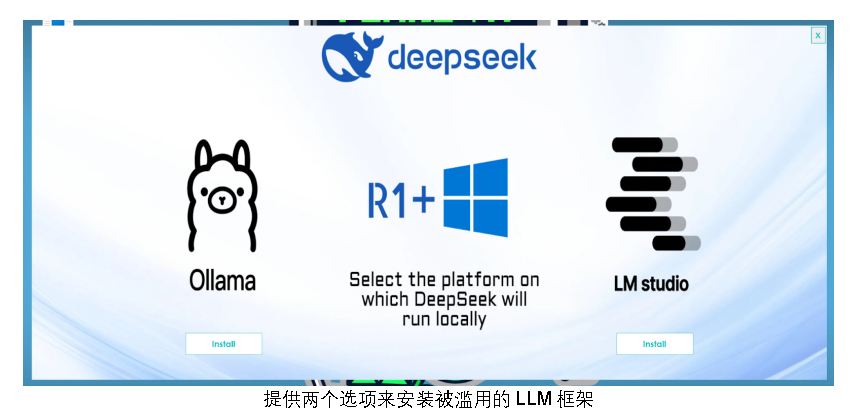

DeepSeek-R1是目前最流行的大型语言模型之一,卡巴斯基此前曾报告过攻击者利用仿冒 DeepSeek 的恶意软件吸引用户的案例。DeepSeek也可以使用Ollama或LM Studio等工具在个人电脑上离线运行,而攻击者在此次攻击行动中正是利用了这一点。

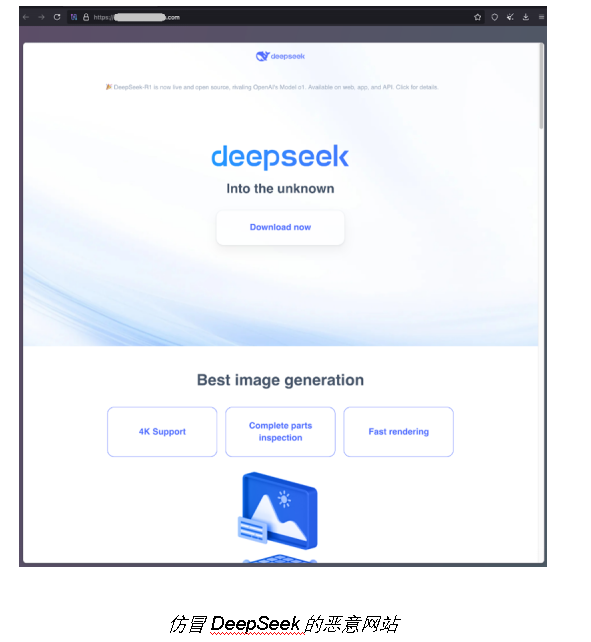

用户通过谷歌广告被引导至一个仿冒原始DeepSeek平台的钓鱼网站,当用户搜索“deepseek r1”时,该链接会出现在广告中。一旦用户访问了伪造的 DeepSeek 网站,系统会检查受害者的操作系统。如果是 Windows 系统,用户会看到一个按钮,可以下载用于离线使用 LLM 的工具。在研究期间,其他操作系统并未成为攻击目标。

点击按钮并通过验证码测试后,系统会下载一个恶意安装程序文件,并向用户提供下载安装 Ollama 或 LM Studio 的选项。无论选择哪个选项,在与合法的Ollama或LM Studio安装程序一起安装时,恶意软件都会通过一种特殊算法绕过Windows Defender的保护并安装到系统中。这一过程还要求 Windows 用户账户具备管理员权限——如果用户账户没有管理员权限,则感染不会发生。

恶意软件安装后,会强制将系统中所有网络浏览器配置为使用攻击者控制的代理服务器,从而能够窃取敏感浏览数据并监控受害者的网络活动。由于其强制性和恶意意图,卡巴斯基研究人员将此恶意软件命名为 BrowserVenom。

“虽然离线运行大型语言模型具有隐私优势并减少了对云服务的依赖,但如果未采取适当的预防措施,它也可能带来巨大的风险。网络罪犯正越来越多地利用开源AI工具的流行趋势,通过分发恶意软件包和伪造安装程序,暗中植入键盘记录器、加密挖矿程序或信息窃取工具。这些假冒工具会泄露用户的敏感数据并构成威胁,尤其是在用户从未经验证的来源下载这些工具时,”卡巴斯基全球研究与分析团队安全研究员Lisandro Ubiedo评论说。

为了避免遇到此类威胁,卡巴斯基建议:

· 检查网站的地址,以确认其真实性并避免遭遇诈骗

· 仅从官方渠道下载离线大型语言模型(LLM)工具(例如:ollama.com、lmstudio.ai)

· 使用受信任的安全解决方案拦截恶意文件的启动

· 确认通过互联网搜索获得的结果确实合法有效

· 避免在具有管理员权限的配置文件中使用 Windows

关于全球研究与分析团队

全球研究与分析团队(GReAT)成立于 2008 年,是卡巴斯基的核心部门,负责揭露 APT、网络间谍活动、重大恶意软件、勒索软件和全球地下网络犯罪趋势。目前,GReAT 由 40 多名专家组成,他们在欧洲、俄罗斯、美洲、亚洲和中东等全球范围内工作。这些才华横溢的安全专业人员为公司的反恶意软件研究和创新发挥着领导作用,他们以无与伦比的专业知识、热情和好奇心致力于发现和分析网络威胁。